附件下载下来,后缀是 .re,起初我还以为是压缩文件,拖进bandizip结果识别为未知文件格式。

google:.re 文件大多属于 Image File。原文

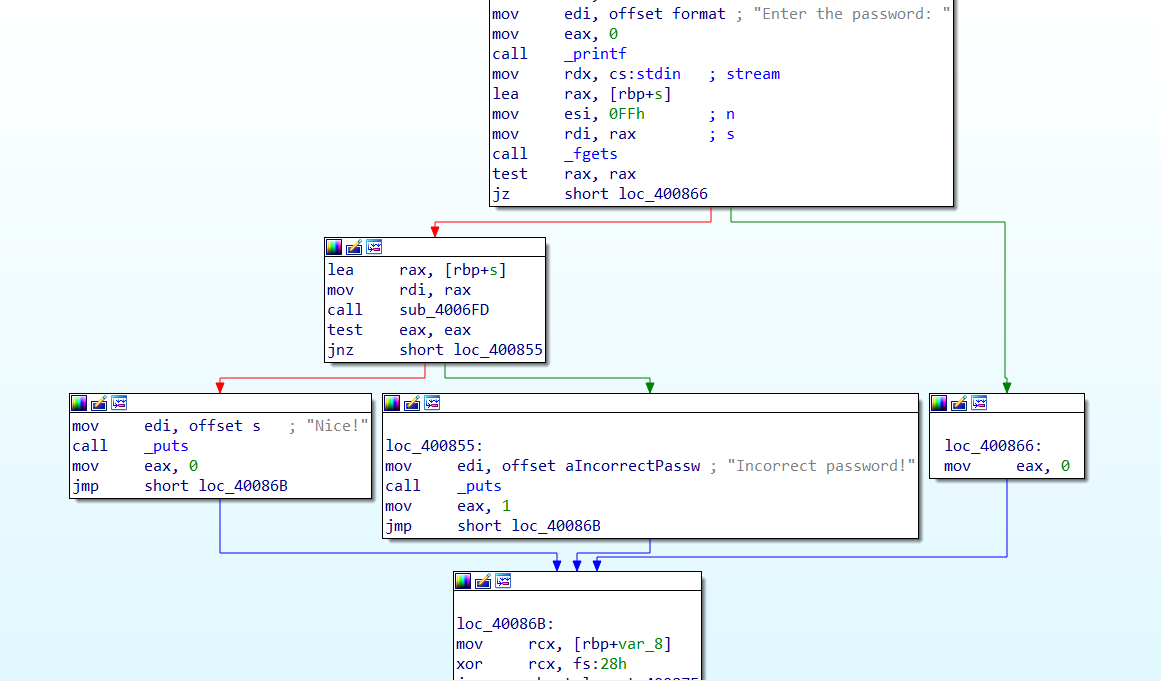

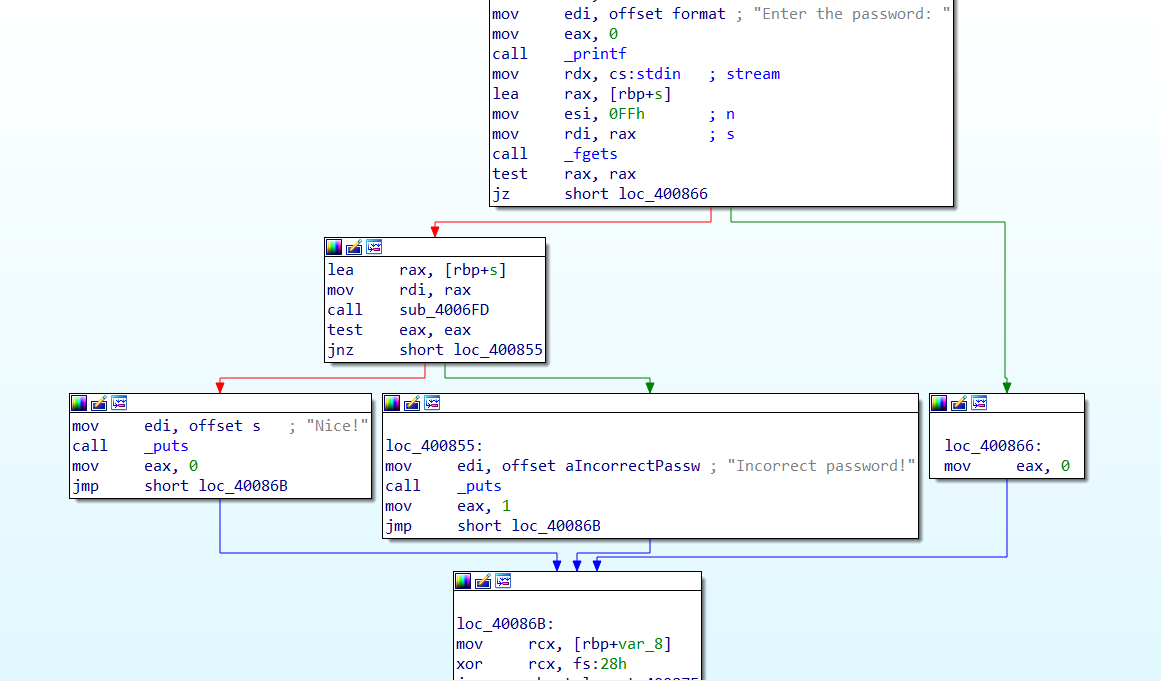

然后我试着拖进 IDA,能解析。

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

| __int64 __fastcall main(int a1, char **a2, char **a3)

{

__int64 result;

char s[264];

unsigned __int64 v5;

v5 = __readfsqword(0x28u);

printf("Enter the password: ");

if ( !fgets(s, 255, stdin) )

return 0LL;

if ( (unsigned int)sub_4006FD((__int64)s) )

{

puts("Incorrect password!");

result = 1LL;

}

else

{

puts("Nice!");

result = 0LL;

}

return result;

}

|

从反汇编代码中可以看到 sub_40006FD 函数是关键。

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

| __int64 __fastcall sub_4006FD(__int64 a1)

{

int i;

__int64 v3[4];

v3[0] = (__int64)"Dufhbmf";

v3[1] = (__int64)"pG`imos";

v3[2] = (__int64)"ewUglpt";

for ( i = 0; i <= 11; ++i )

{

if ( *(char *)(v3[i % 3] + 2 * (i / 3)) - *(char *)(i + a1) != 1 )

return 1LL;

}

return 0LL;

}

|

*(char *)(v3[i % 3] + 2*(i / 3)) 是一个二维数组,它与 a1[i] 相差 1。

要想得到 a1 ,就 *(char *)(v3[i % 3] + 2*(i / 3)) - 1

1

2

3

4

5

6

7

| a=["Dufhbmf","pG`imos","ewUglpt"]

s=''

for i in range(12):

s+=chr(ord(a[i % 3][2 * int(i / 3)])-1)

print(s)

|

结果:Code_Talkers

注意:用 int(i/3) 是由于 python 不会像 c/c++ 一样自动将触发取整。

参考: Reversing-x64Elf-100