1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

52

53

54

55

56

57

58

59

60

61

62

63

64

65

66

67

68

69

70

71

72

73

74

75

76

77

78

79

80

81

82

83

84

85

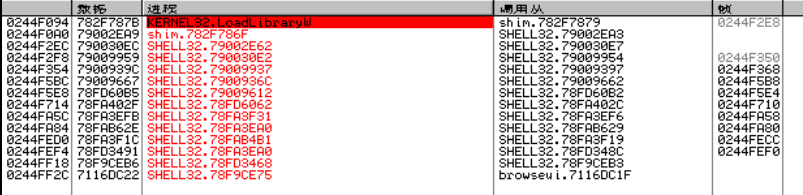

| 7D716064 53 push ebx

7D716065 FF75 10 push dword ptr [ebp+10]

7D716068 8D5E 0C lea ebx, dword ptr [esi+C]

7D71606B 53 push ebx

7D71606C FF75 0C push dword ptr [ebp+C] ;C:\dll.dll,0,<-这个0就是从偏移7A那里得到的iconindex

7D71606F FF15 0015597D call dword ptr [<&KERNEL32.lstrcpynW>>; kernel32.lstrcpynW

7D716075 6A 2C push 2C

7D716077 FF75 0C push dword ptr [ebp+C]

7D71607A FF15 F41B597D call dword ptr [<&SHLWAPI.StrChrW>] ; shlwapi.StrChrW

7D716080 85C0 test eax, eax

7D716082 74 5D je short 7D7160E1

7D716084 66:8320 00 and word ptr [eax], 0

7D716088 83C0 02 add eax, 2

7D71608B 50 push eax

7D71608C FF15 641C597D call dword ptr [<&SHLWAPI.StrToIntW>] ; shlwapi.StrToIntW

7D716092 8B7D 14 mov edi, dword ptr [ebp+14]

7D716095 8907 mov dword ptr [edi], eax

7D716097 8B45 18 mov eax, dword ptr [ebp+18]

7D71609A C700 02000000 mov dword ptr [eax], 2

7D7160A0 8B0F mov ecx, dword ptr [edi]

7D7160A2 33D2 xor edx, edx

7D7160A4 3BCA cmp ecx, edx ;偏移0x7A必须得是0,才会LoadLibary

7D7160A6 75 33 jnz short 7D7160DB

7D7160A8 C700 1A000000 mov dword ptr [eax], 1A

7D7160AE 8D86 14020000 lea eax, dword ptr [esi+214]

7D7160B4 3910 cmp dword ptr [eax], edx

7D7160B6 8955 0C mov dword ptr [ebp+C], edx

7D7160B9 75 16 jnz short 7D7160D1

7D7160BB 8D4D 0C lea ecx, dword ptr [ebp+C]

7D7160BE 51 push ecx

7D7160BF 8D8E 18020000 lea ecx, dword ptr [esi+218]

7D7160C5 51 push ecx

7D7160C6 50 push eax

7D7160C7 53 push ebx

7D7160C8 E8 48C4F2FF call 7D642515 ;这里调用后面

后面

7D63866D FF15 6415597D call dword ptr [<&KERNEL32.GetCurrent>; kernel32.GetCurrentProcessId

7D638673 50 push eax

7D638674 56 push esi

7D638675 68 00001000 push 100000 ; UNICODE "f1df_6.0.2600.5512_x-ww_35d4ce83\"

7D63867A 8985 E4FDFFFF mov dword ptr [ebp-21C], eax

7D638680 FF15 6815597D call dword ptr [<&KERNEL32.OpenProces>; kernel32.OpenProcess

7D638686 3BC6 cmp eax, esi

7D638688 8985 E8FDFFFF mov dword ptr [ebp-218], eax

7D63868E 0F84 E5000000 je 7D638779

7D638694 8D85 F4FDFFFF lea eax, dword ptr [ebp-20C]

7D63869A 50 push eax

7D63869B FF15 A41C597D call dword ptr [<&SHLWAPI.PathFileExi>; shlwapi.PathFileExistsW

7D6386A1 85C0 test eax, eax

7D6386A3 C785 BCFDFFFF 2>mov dword ptr [ebp-244], 20

7D6386AD 74 14 je short 7D6386C3

7D6386AF 8D85 F4FDFFFF lea eax, dword ptr [ebp-20C]

7D6386B5 89B5 C0FDFFFF mov dword ptr [ebp-240], esi

7D6386BB 8985 C4FDFFFF mov dword ptr [ebp-23C], eax

7D6386C1 EB 1A jmp short 7D6386DD

7D6386C3 C785 C0FDFFFF 0>mov dword ptr [ebp-240], 8

7D6386CD 899D C4FDFFFF mov dword ptr [ebp-23C], ebx

7D6386D3 C785 D0FDFFFF 7>mov dword ptr [ebp-230], 7B

7D6386DD 8D85 BCFDFFFF lea eax, dword ptr [ebp-244]

7D6386E3 50 push eax

7D6386E4 FF15 6C15597D call dword ptr [<&KERNEL32.CreateActC>; kernel32.CreateActCtxW

7D6386EA 83F8 FF cmp eax, -1

7D6386ED 8985 F0FDFFFF mov dword ptr [ebp-210], eax

7D6386F3 75 06 jnz short 7D6386FB

7D6386F5 89B5 F0FDFFFF mov dword ptr [ebp-210], esi

7D6386FB 8B3D 8C15597D mov edi, dword ptr [<&KERNEL32.Activ>; kernel32.ActivateActCtx

7D638701 8D85 ECFDFFFF lea eax, dword ptr [ebp-214]

7D638707 50 push eax

7D638708 FFB5 F0FDFFFF push dword ptr [ebp-210]

7D63870E FFD7 call edi

7D638710 33F6 xor esi, esi

7D638712 46 inc esi

7D638713 56 push esi

7D638714 56 push esi

7D638715 56 push esi

7D638716 53 push ebx

7D638717 FF15 00F0787D call dword ptr [7D78F000] ; apphelp.ApphelpCheckExe

7D63871D 85C0 test eax, eax

7D63871F 75 08 jnz short 7D638729

7D638721 2185 E0FDFFFF and dword ptr [ebp-220], eax

7D638727 EB 0D jmp short 7D638736

7D638729 53 push ebx ;加载DLL

7D63872A FF15 A015597D call dword ptr [<&KERNEL32.LoadLibrar>; kernel32.LoadLibraryW

7D638730 8985 E0FDFFFF mov dword ptr [ebp-220], eax ; dll.01C00000

|